- Buzz Monitoring ou contrôle du “buzz”

Technique consistant, pour une entreprise, à détecter et analyser le bouche à oreille sur le web autour de sa marque, ses produits, ses dirigeants…

- Consultant SMO (Social Media Optimization)

Le consultant SMO (Social Media Optimization) est un expert de l’optimisation des médias sociaux. Sa mission consiste à développer la présence sur le web, l’audience et la fréquentation d’un site Internet grâce aux possibilités offertes par le web social (ou web 2.0). Les activités du consultant SMO viennent compléter celles du consultant SEO (Search Engine Optimization), avec lequel il est amené à collaborer régulièrement. Le consultant SMO peut exercer dans une agence web, en tant que travailleur indépendant ou directement chez le client.

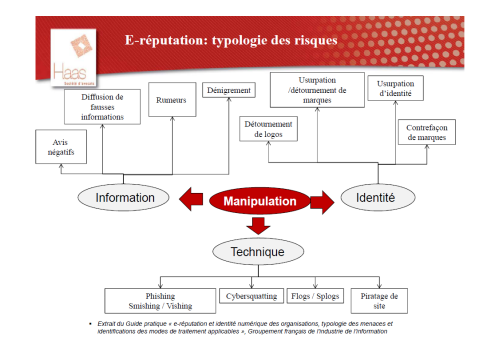

Le cybergriping traduit le fait d’enregistrer et d’utiliser un nom de domaine reproduisant en tout ou partie le nom d’une marque ou d’une personne célèbre en l’associant à un terme péjoratif.

Pratique abusive consistant à enregistrer un nom de domaine Internet dans l’unique but de le revendre à profit.

Est considérée comme de la diffamation, tous propos qui attaque la réputation et l’honneur de quelqu’un.

L’article 29 de la loi du 29 juillet 1881, considère comme diffamation « toute allégation ou imputation d’un fait qui porte atteinte à l’honneur ou à la considération de la personne ou du corps auquel le fait est imputé ».

La diffamation peut être jugée tant sur un plan civil avec l’article 29 de la loi de 1881, que sur un plan pénal avec l’article R. 621-1 du Code Pénal qui dispose que « La diffamation non publique envers une personne est punie de l’amende prévue pour les contraventions de la 1ère classe.

La vérité des faits diffamatoires peut-être établie conformément aux dispositions législatives relatives à la liberté de la presse ».

Est considéré comme un dénigrement, l’action de dénigrer, de critiquer, ou de dire du mal de quelqu’un ou de quelque chose lui portant atteinte. L’article 1382 du Code Civil qui dispose de la responsabilité du fait personnel sanctionne également le dénigrement.

Source

Internautes qui ont de l’influence sur Internet, sur d’autres internautes ou entreprises. Ils peuvent amener une communauté ou une société à changer d’avis, de politique, à acheter un produit, bref à modifier un comportement plus ou en moins en profondeur. Leur capacité d’influence, véhiculée à travers des forums, le plus souvent des blogs se qualifie à partir de leur audience, leurs réseaux, leurs motivations, l’exclusivité de leurs informations, la pertinence de leur propos, leur puissance de persuasion, leurs discours novateur ou en rupture…

Pratique consistant à gérer la réputation d’une entreprise ou marque sur Internet. La gestion de l’e-réputation est normalement une démarche très large et globale qui normalement doit être associée à la démarche qualité et à la qualité de la relation client. Dans la pratique, les prestations d’e-réputation management comprennent généralement des démarches de :

-> de veille et de détection des opinions et avis émis sur la marque,

-> d’analyse des contenus détectés,

-> de prévention et d’alerte vis à vis du client marque/entreprise,

-> et d’influence pro-active, par le biais d’actions défensives ou de réponses en cas de crise ou critique.

Certaines firmes vont plus loin en créant des « flogs », des faux blogs qui se présentent comme animés par des particuliers désintéressés, alors qu’ils sont en réalité tenus par des professionnels de la communication (en général des agences sous-traitantes) payés pour vanter les mérites de tel ou tel produit.

Néologisme “geek” dans sa formulation, mais pratiqué pour autant par tout un chacun. Googliser un nom, c’est rechercher d’une manière quasi exhaustive les traces, les références et les avis vous concernant, tous accessibles directement sur le net.

Le « logobusting » (ou casse-logo) est une pratique en vogue. Pratique qui consiste à détourner un logo afin de communiquer un message, souvent contestataire.

Mise en action d’une stratégie de “marque personnelle”, notamment dans le cadre d’une recherche d’un emploi ; afin d’améliorer son employabilité. Le personal branding est l’une des meilleures techniques pour construire sa propre notoriété et piloter son identité numérique.

Bruit confus ; nouvelle confuse qui court dans le public.»il circule une rumeur d’après laquelle…». Exemple : la rumeur d’Orléans, la rumeur Dominique Baudis.

Le splog. Sous ce néologisme se cache un mot valise, contraction de spam et de blog, qui désigne un blog factice visant uniquement à gonfler artificiellement le référencement d’un site tiers par les moteurs de recherche.

Selon la définition universelle, usurper une identité consiste à prendre l’identité de quelques d’une autre personne afin de commettre des actes répréhensibles en son nom. C’est donc la personne usurpée qui devra répondre des actes de son usurpateurs devant la loi.